1、概述

自全球进入数字化转型阶段以来,数字驱动经济增长,机遇与风险并存,数字化转型带来的以数据为核心的威胁态势不断升级。随着网络犯罪即服务(CCaaS,Cypher crime as a Service)模式的兴起,网络攻击逐渐走向商业化、产业化,直至发展成如今成熟的网络犯罪生态圈。在这种模式下,攻击成本和技术门槛双双降低,以数据窃取、数据泄密和数据破坏为目的的攻击面持续扩大,全球网络空间面临的以数据为主的网络威胁不断泛化,时刻侵蚀网络安全壁垒。

新华三聆风实验室持续跟踪数据窃密等网络攻击活动,基于对全网窃密木马攻击活动的监测、分析与处置,结合国内外有关窃密木马的研究报告进行综合研判、梳理汇总为——2022年度窃密木马攻击态势报告。本报告围绕窃密木马全年攻击态势展开,分析介绍典型窃密木马家族,总结窃密木马技术特点,探索当前窃密木马的发展趋势,旨在帮助机构组织、企业、个人对窃密木马的传播方式、功能、目标以及危害性有更加全面的了解,降低窃密木马带来的风险。

2、全年窃密木马攻击态势

2022年全球范围内,数据窃密类恶意软件活跃度持续走高,窃密攻击事件频频发生,网络数据资产安全正面临着日趋严峻的挑战。据Group-IB统计,仅在2022年上半年就有超30个网络犯罪团伙通过窃取即服务(SaaS, Stealer as a Service)模式分发窃密木马,共感染超过89 万台主机,窃取超过5000 万个账户凭据。由此可见,窃密木马作为一个“被低估”的网络威胁,尤其在大型企业等高价值目标中,其危害程度和影响范围在某种程度上堪比勒索软件。新华三聆风实验室从窃密攻击事件、窃密地域分布、流行窃密木马等方面进行统计分析,现总结流行窃密木马全年攻击态势如下。

2.1 全年攻击事件

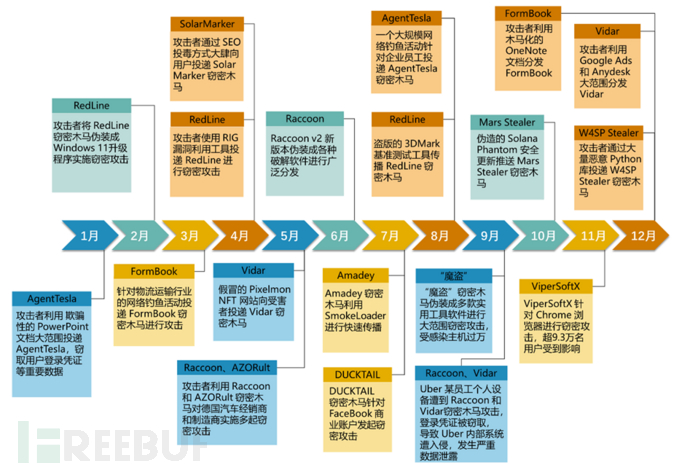

2022年窃密木马攻击事件不断发生,攻击方式多种多样,受害者遍布全球各地,下图列举了一些影响较为严重的窃密攻击事件。

图1 全年窃密木马攻击事件案例

- 2022年2月初,在Microsoft宣布Windows 11将完成最后升级的第二天,攻击者就伪造Microsoft官网向用户分发伪造的Windows 11升级安装程序,诱使用户下载并执行RedLine窃密木马。尽管分发站点在较短时间内被关闭,但仍导致了RedLine的大范围传播,受害者大量数据遭受窃取。

- 2022年5月,CPR研究人员披露了一起对德国汽车制造商和经销商实施的窃密攻击活动。攻击者向特定目标发送多封钓鱼邮件,诱饵附件为汽车购买合同和转账收据,用户一旦打开附件就会后台下载运行Raccoon和AZORult窃密木马,导致各种登录凭证及其他重要商业数据遭窃取。

- 2022年9月,“魔盗”窃密木马伪装成CorelDraw、IDA Pro、WinHex等多款实用工具软件在国内进行大规模传播,每日上线的受害者主机数量超过1.3万。该窃密木马会收集浏览器书签和历史数据、邮箱账户等重要数据,并且可更改后续攻击载荷,如勒索、挖矿、窃密等类型的恶意载荷,给受害者带来更为严重的危害。

- 2022年9月,科技公司Uber遭受了网络攻击导致严重的数据泄露。据Group-IB发布的报告,事件起始于Uber在巴西和印度尼西亚的至少两名员工个人设备感染了Raccoon和Vidar窃密木马,登录凭据被窃取并泄漏到暗网。攻击者在暗网上购买到这些凭据,对Uber员工发起窃密攻击,最终成功入侵并窃取到了Uber公司内部数据。

- 2022年12月,Python存储库PyPI平台受到一波新的窃密木马投毒攻击,以窃取其他开发人员的信息数据。攻击者上传了近百个恶意Python包,用户使用后会释放W4SP Stealer窃密木马,这些恶意包下载次数攻击过万次。

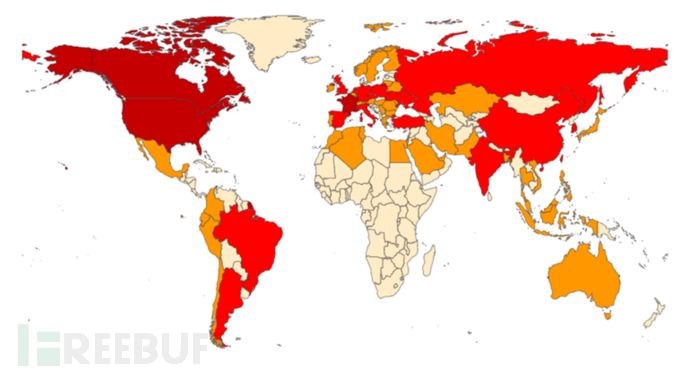

2.2 地域分布

新华三聆风实验室统计窃密木马受害者在全球范围的地域分布情况,如下图所示:

图2 2022窃密木马受害者地域分布

经分析,北美洲、欧洲和亚洲是窃密木马受害者的“重灾区”,其他地区也受到不同程度的影响。其中,北美地区受到的窃密木马攻击最为严重,美国以受害者数量占比33.47%占据全球首位,加拿大以占比12.02%排在第二。欧洲区域的受害者主要集中在法国、俄罗斯、捷克、德国和西班牙等地区,亚洲区域以中国和韩国较为严重。

总体而言,全球范围内互联网和经济发达地区的受害程度普遍较高,正是由于这些地区数据资产价值更高,网络用户基数更大,窃密木马更加有利可图。

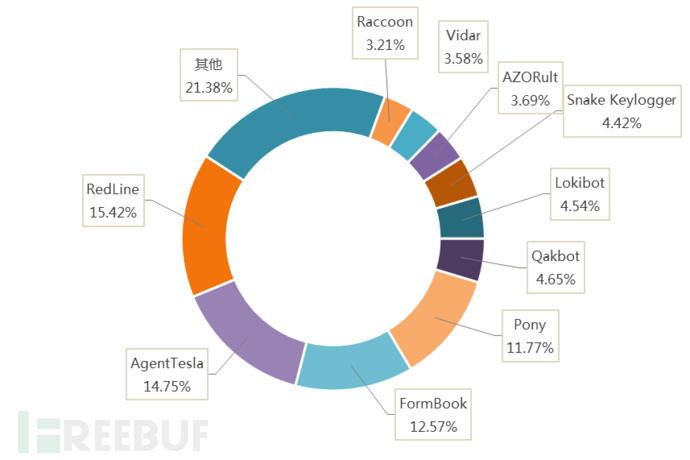

2.3 家族统计

2022年度全球范围内流行的窃密木马超过60种,相比2021年增加了十余个新型窃密木马家族。流行窃密木马家族TOP10统计如下图:

图3 2022年窃密木马家族TOP10

窃密木马的流行度离不开其背后的运营团伙大肆宣传,其中,商业窃密木马曝光率更高。RedLine作为商业窃密木马的代表,因其窃取数据类型多、操作便捷、售价低而被广泛传播,在野样本超过10万,跃居为2022年度最活跃的窃密家族。排名第二的AgentTesla家族是从2014年来一直活跃至今的老牌窃密家族,在经过多次版本迭代后,已经具备较强的数据窃取能力,支持定制化、界面友好等一系列特点使其比同类商业窃密木马更胜一筹。擅长利用钓鱼邮件传播的FormBook窃密木马在本年度持续猖獗,据CPR报告,截止10月份,FormBook已感染全球3%的机构。此外,Lokibot、Raccoon等商业窃密木马也各具特点,本年度活跃度只增不减。

3、窃密攻击技术特点

全球数字化转型背景下网络资产加速扩张,数据呈多样性、分散性、复杂性。窃密木马攻击者为了成功入侵并尽可能地获取更多信息数据,在入侵传播方式、检测规避技术、窃密数据类型上都做了诸多尝试。

在入侵传播方式上,攻击者除了积极利用传统的钓鱼邮件、虚假破解/激活软件、远程代码执行漏洞外,还会利用更加高级的手段,如供应链攻击方式投放恶意载荷。在检测规避技术上,窃密木马渐倾向于将多种技术结合起来,层层嵌套最终形成“套娃式”载荷,不仅能够躲避防护软件的检测,一定程度上也会给专家研究分析增加难度。从窃密数据类型上来看,窃密的内容已发展为无所不窃,普通用户使用最频繁的浏览器数据是数据窃取的首选目标,同时,为达到快速变现,针对加密数字货币的窃取也愈发受到攻击者“青睐”。

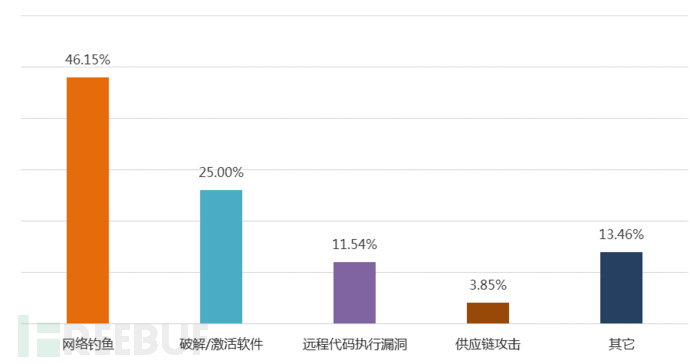

3.1 入侵传播

窃密木马的入侵方式多种多样。统计显示,排名TOP3的入侵方式分别为网络钓鱼、破解/激活软件以及远程代码执行漏洞。这些方式由于效果较好而被广泛使用。

图4 2022年窃密木马入侵方式统计

网络钓鱼

窃密木马使用最多的入侵方式是发送钓鱼邮件或短信,攻击者会精心构造邮件或短信内容以引诱目标上钩,载荷可能是恶意文档、包含可执行程序的压缩包或者是用于下载恶意载荷的链接,被攻击者一旦打开文档或执行相关程序,窃密木马就会被植入。

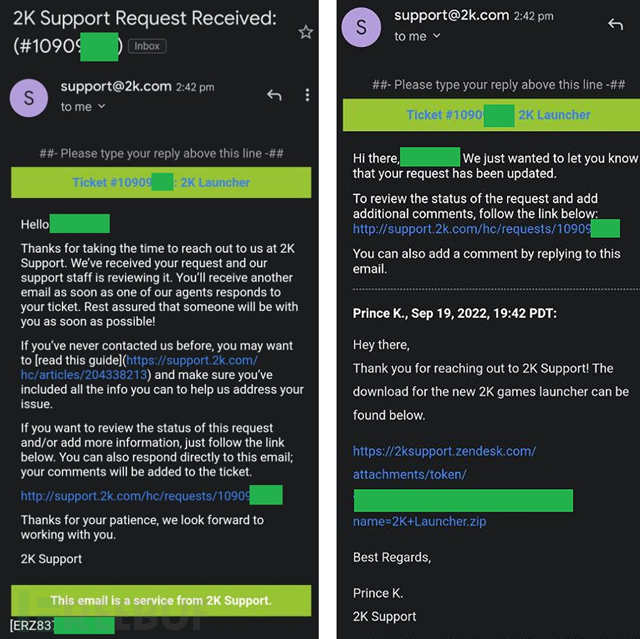

2K是众多流行游戏的发行商,旗下包括《 NBA 2K》、《无主之地》、《WWE 2K》、《生化奇兵》、《文明》系列等游戏。2022年9月,黑客冒充2K官方邮箱向游戏玩家发送领取票据的钓鱼邮件,邮件内容包含一个指向“2K Launcher.zip”的网络链接,但实际下载的文件是经过伪装的RedLine窃密木马,如下图:

图5 与RedLine相关的钓鱼邮件(图源 Reddit)

破解/激活软件

通过虚假或捆绑破解/激活软件来传播窃密木马的方式也倍受攻击者欢迎。攻击者将窃密木马伪装成破解/激活工具或者将其进行捆绑,安全意识薄弱的受害者在需求急切的情况下很容易中招。

2022年9月,CNCERT监测到一批伪装成CorelDraw、IDA Pro、WinHex等多款实用工具进行传播的“魔盗”窃密木马。该木马被安装后会收集浏览器历史记录、书签数据、邮箱账户等数据,并加密回传至攻击者服务器。由于破解/激活软件自身的特殊性,攻击者通过安装教程来诱导用户关闭安全软件,以此躲避检测。经跟踪发现,境内受感染主机每日上线数量破万,影响颇为严重。

远程代码执行漏洞

由于开发者的疏忽或架构本身的缺陷,攻击者可以构建特定的程序或数据,使软硬件以非预期方式运行,严重情况下可以达到任意代码执行的效果,最终控制受害者的机器。

随着数字化进程的推进,信息系统日渐复杂化,安全漏洞不可避免。同时,由于漏洞具有低交互性、持久性等特点,攻击者始终热衷于利用漏洞进行入侵传播。除了对影响广泛的老漏洞持续利用,当新的漏洞被披露,攻击者也会第一时间对其进行分析研究并迅速武器化。

CVE | 漏洞名称 | 相关家族 |

CVE-2017-0199 | Microsoft Office RTF文档远程代码执行漏洞 | AgentTesla |

CVE-2017-8570 | Microsoft Office远程代码执行漏洞 | AgentTesla FormBook |

CVE-2017-8759 | Microsoft .NET Framework远程代码执行漏洞 | java KeyLogger |

CVE-2017-11882 | Microsoft Office内存损坏漏洞 | AgentTesla Raccoon |

CVE-2021-26411 | Microsoft Internet Explorer内存损坏漏洞 | RedLine |

CVE-2021-40444 | Microsoft MSHTML代码执行漏洞 | FormBook |

CVE-2022-1096 | Chrome V8 JavaScript引擎远程代码执行漏洞 | RedLine |

CVE-2022-30190 | ms-msdt远程命令执行漏洞 | Qakbot XFiles |

表(1) 窃密木马常用漏洞

CVE-2022-1096是由匿名安全研究人员报告的 Chrome V8 JavaScript 引擎中的高严重性类型混淆漏洞,攻击者利用该漏洞可以执行任意代码,所有使用Chromium的浏览器如Chrome、Edge都受该漏洞影响。2022年5月,RedLine窃密木马利用CVE-2022-1096漏洞进行入侵,最终窃取了数百万用户的信息。

供应链攻击

供应链攻击又称为第三方攻击,在供应关系中,攻击者主要针对上游提供服务或软件的供应商发起攻击,从而影响到下游用户。作为一种新型威胁,供应链攻击具有突破口多、破坏力强、波及面广、隐蔽性高等特点,已成为最难以防御的攻击手段之一。

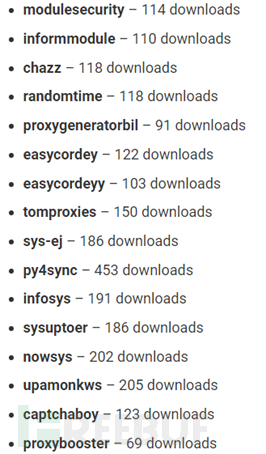

2022年12月,攻击者将W4SP Stealer开源窃密程序打包成各种模块和工具,上传到Python软件存储库PyPI上。Python开发者安装并加载相应的恶意库后,W4SP Stealer窃密木马就会窃取PayPal、加密货币以及MFA令牌等数据。经统计,在PyPI网站中,2022年攻击者已上传100个以上恶意库,累计下载量破万。

图6 PyPI恶意库下载量(部分示例,图源 BleepingComputer)

其他入侵方式

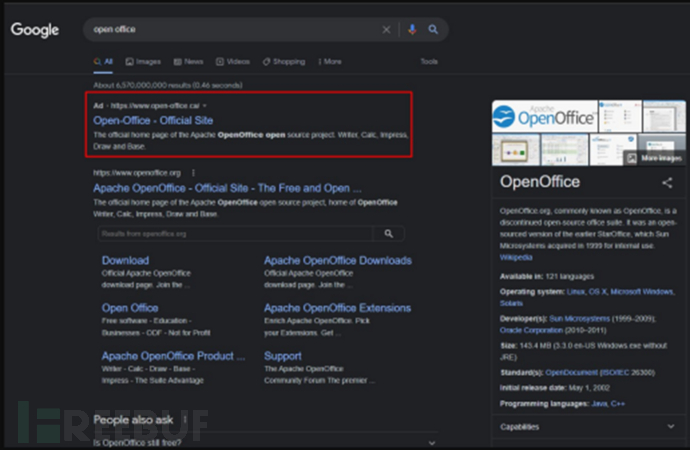

除了传统的入侵方式,一些新的方式也被攻击者采用。例如,ZingoStealer窃密木马攻击者会在知名视频网站YouTube上传游戏外挂演示视频,并在视频简介处添加伪装成外挂的木马载荷下载链接,诱使用户下载安装。类似地,Google搜索引擎提供了“按点击付费”(PPC,Pay Per Click)服务,Mars Stealer利用该服务使其仿冒的OpenOffice网站在搜索结果中排名第一,导致想要安装OpenOffice的人很可能根据该排名进入网站下载安装程序,成为窃密木马受害者。

图7 Mars Stealer仿冒的OpenOffice网站占据Google搜索头条

3.2 检测规避

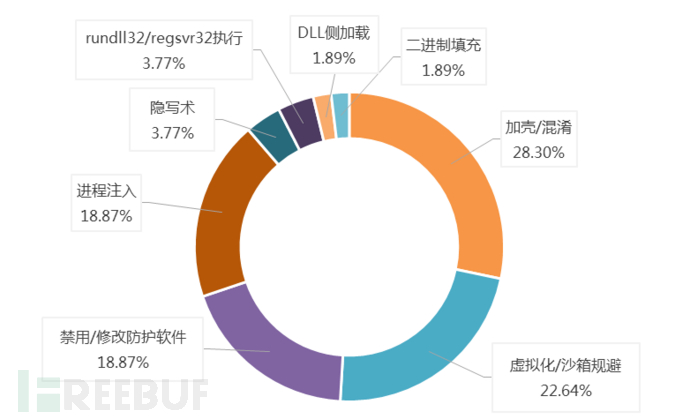

为了提高攻击成功率,窃密木马会采用各种检测规避手段,隐藏自身的可疑特征,躲避安全软件的检测。经统计,2022年流行窃密木马常用的检测规避手段占比如下图:

图8 2022年流行窃密木马检测规避手段占比

加壳/混淆仍是最常用规避手段

加壳/混淆技术通过对恶意程序进行加密、编码和混淆,旨在掩藏恶意程序的静态特征,不仅增加人工分析难度,也能够一定程度上规避安全软件的检测。随着市面上通用的加壳/混淆技术越来越成熟,使用成本极低,攻击者往往倾向于使用这类技术,并将其广泛应用于各种恶意软件中。据统计,在2022年流行的窃密木马家族中,超过七成的家族使用了加壳/混淆技术,可见,该技术仍然是最常用的检测规避手段之一。

多重规避手段持续叠加

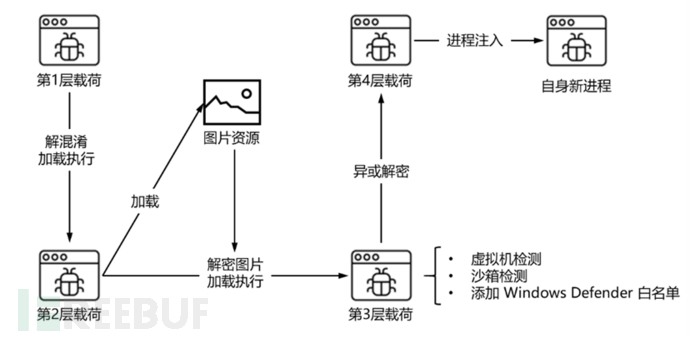

单一的规避手段起到的作用是有限的,窃密木马往往会将多种手段结合以达到更强的攻击效果。统计显示,近五成的窃密木马家族均使用3种及以上的规避手段。如老牌窃密家族AgentTesla封装了4层载荷,使用的规避手段包括加壳/混淆、图片隐写、进程注入、虚拟机/沙箱规避等,执行流程如下图所示:

图9 AgentTesla检测规避技术

3.3 数据窃取

随着窃密木马快速发展,数据窃取量也在不断增加。CTU研究人员发现,通过窃密木马窃取的账户凭证 在某个地下市场中出售220 万份,相比去年的 87万,同比增长超过 150%。同时,在不断演化升级中,窃密木马也衍生出众多窃取特定目标数据类型的木马种类,如专门针对web浏览器,收集浏览器中的敏感用户数据、cookie和网络数据等,或针对登录凭据,从受害者机器上扫描与凭据相关的文件。无论是哪种,这些窃密木马旨在获取更多更充分的数据达到以牟利为主的最终目的。

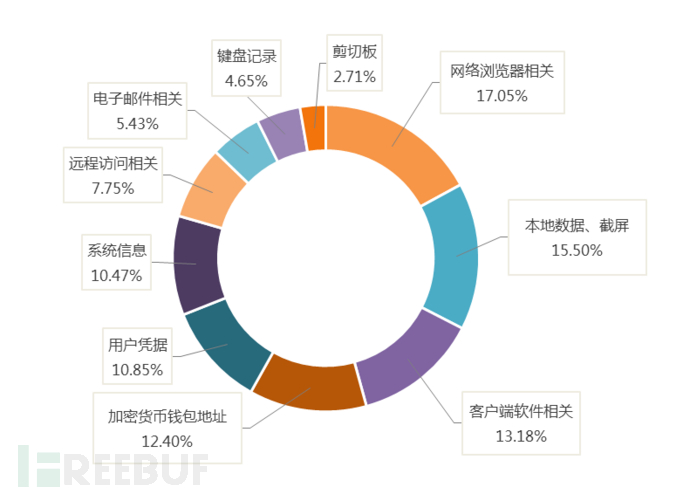

考虑到敏感数据的变现价值和影响范围,攻击者在对窃取数据目标的选择上具有一定程度的倾向性,下图统计了2022年流行窃密木马主要窃取的数据类型。

图10 2022年流行窃密木马窃取的数据类型统计

结合全球范围内窃密攻击事件来看,2022年窃密数据主要呈现以下三个特点:

网络浏览器数据是窃密攻击首选目标

网络浏览器作为主要的互联网入口始终存在海量使用需求,其中隐含的数据价值一直倍受窃密木马攻击者觊觎。同时,伴随着用户定制化需求的激增,浏览器扩展程序应势而起,一定程度上也助长了窃密木马的传播。

网络浏览器窃密内容包括窃取浏览器自动填充、用户登录、cookie以及金融账户相关等数据。从攻击成本上看,窃密木马获取浏览器数据较于其他数据更为容易,由于此类数据存储在本地缓存文件中,窃密木马入侵后实施本地搜索即可轻松获取到。另外,浏览器数据的变现价值更大,尤其与金融、加密货币相关的门户网站,一旦窃密木马窃取相关口令,意味着攻击者随时可以攻破用户账户或钱包地址,从而造成用户财产的直接损失。

变现更快的加密货币钱包更受“青睐”

据Chainalysis统计,2022年加密货币被盗38亿美元,高出2021年58%,创下历史纪录。本年度,全球范围内针对加密货币钱包的窃密事件激增,归咎于新兴窃密木马如Luca Stealer、ViperSoftX等的纷纷涌现,也不乏老牌窃密家族如Vidar以及在意外中失去主力后又带着新版本回归的Raccoon v2也加入到这一暴利行业当中。

对加密货币钱包的窃密攻击的特点在于,攻击者会根据加密货币钱包的“冷存储”(将货币离线存储,通常存储在物理设备上)和“热存储”(将数字货币存储在应用程序或在线平台中)分别制定窃取策略。更有甚者将目光瞄准开源的去中心化金融(DeFi,Decentralized Finance)协议,寻找其中安全问题,利用区块链交易的不可逆性,直接劫持与加密货币转账有关的API,将资金重定向到“混币服务”中,巨额数字资产瞬间无从追踪。

从攻击手法上看,窃取加密货币与窃取普通数据相比并无二致,但在变现价值上,加密货币因其交易便利、不受管制、匿名化等特点,使攻击者能够直接获得巨额利益的归属权,是本年度窃密攻击的主要目标。

多重数据窃密已成为主旋律

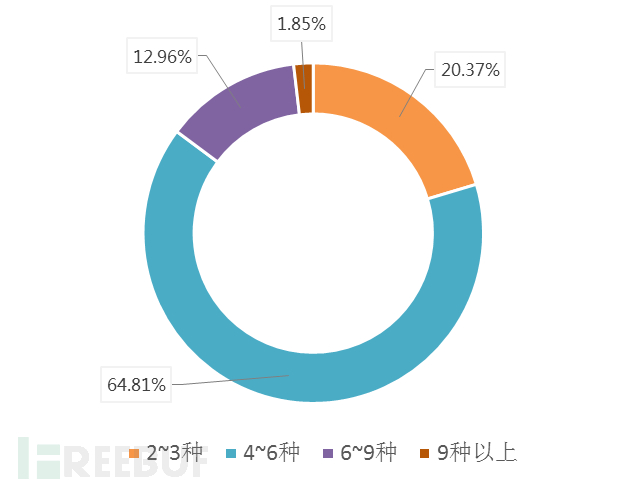

按照上图对网络浏览器、本地数据、客户端软件等十种流行的被窃数据类型,我们统计了2022年流行的窃密木马家族窃取数据类型种数占比,如下图所示:

图11 2022年流行窃密木马窃取数据种数

统计发现,每个流行的窃密木马至少窃取2种以上的数据类型,窃取4-6种数据类型的窃密木马最多,占总量的64.81%,窃取多种数据类型已成为当前窃密攻击的主旋律。例如,窃密木马HawkEye Keylogger不仅专门窃取键盘击键记录,还会收集Chrome浏览器数据、桌面截图等数据。值得一提的是,其针对特定数据类型的窃取能力更强,在获取目标数据上做的努力更多,HawkEye Keylogger在感染当前受害主机后,还会将键盘击键记录模块通过USB传播感染到其它系统主机,以扩大攻击范围。类似窃密家族还包括以窃取邮件凭据为主的StrelaStealer。

事实上,由于入侵攻击成本较大,单一窃取某种特定类型的数据对于攻击者来说无疑是一种低效率的行为。就受害者而言,更多种类的数据被窃取意味着其面临的风险和威胁更大。

4、窃密攻击发展趋势

4.1 新家族不断涌现,产品和服务双向升级

受世界范围内地缘因素影响以及利益驱使,窃密木马运营商推出众多新型窃密木马以及更精细的窃密服务来满足更高的窃密需求。

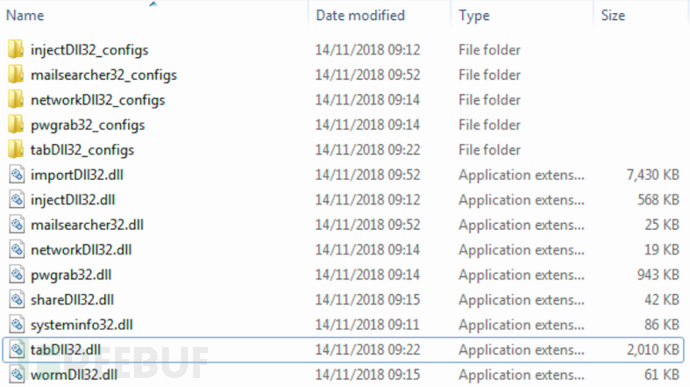

经研究,新兴窃密木马能在庞大的地下窃密市场占据一席之地,与其使用非传统的编程语言如Go、Rust、DLang有很大的关系。从攻击者角度,他们急于立品牌、涨名气,新语言版本的恶意工具问世不仅例行扩充武器库,更是大大提升团伙“知名度”;从防御者角度,攻克新语言版本的恶意软件所花费的人力、时间开销比普通周期更大。这种攻守对抗过程中产生的时间差是导致该类恶意软件在一段时间内流行度飙升的主要原因。例如,专注于加密货币钱包的新兴窃密家族Luca Stealer正是基于Rust语言开发,攻击者声称只用了六个小时就完成开发,在VirusTotal的检测率仅为22%。同样,在11月,安全人员披露了一种基于Go语言的窃密家族Aurora Stealer,而该恶意软件早在7月份就已经问世,在很长一段时间内都未被发现。

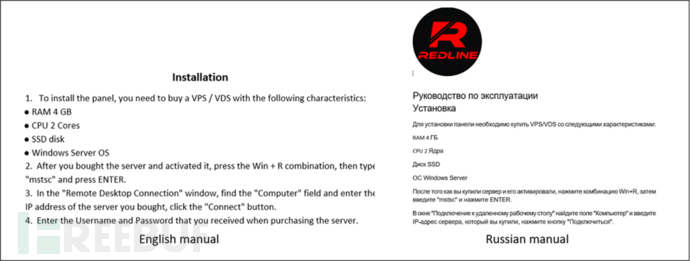

一些流行的商业窃密木马,为了凸显自己比同类竞品更具有优势,在地下论坛高调宣传自己的产品与服务,如RedLine,在升级后针对不同客户群体分别推出精简版和专业版两种服务,其中,专业版支持对超100种加密货币钱包的窃取。此外,RedLine提供英文和俄文两种语言的安装使用手册,这一做法使RedLine面向了更广泛的客户群体。

图12 RedLine安装手册

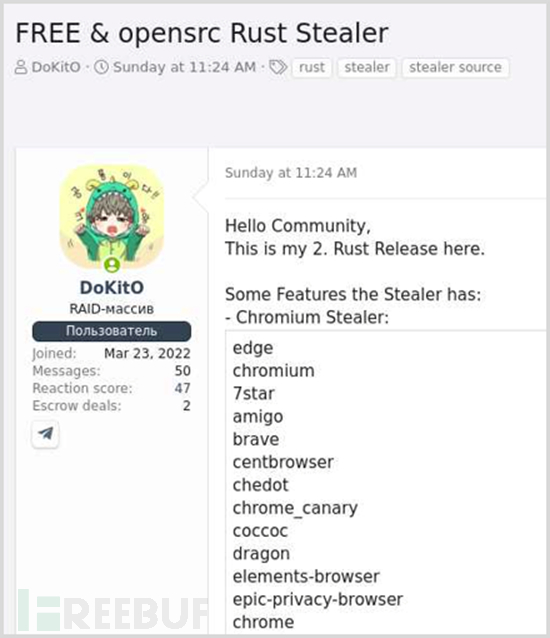

4.2 窃密功能更加模块化和定制化

随着安全防御壁垒逐层加固,恶意软件高度模块化是必然趋势,无论在避免被“一锅端”还是在新技能扩展上,模块分离式攻击已成为当前流行恶意软件惯用出牌方式,窃密木马也不例外。研究发现,针对特定数据的高度模块化窃密木马不仅会分阶段发起不同的攻击,还会分析目标环境和防御措施来调整窃密策略。例如,老牌窃密家族TrickBot被披露在一次攻击活动中投放九个功能不同的模块,有负责进行自我复制和横向传播的,有负责搜集浏览器中有价值的cookie信息的,有负责窃取用户凭据的等等,这些模块被应用到攻击的不同阶段中,以窃取受害者敏感数据为最终目的。

图13 TrickBot各功能模块

另外,窃密木马攻击往往具有较强的目标针对性,尤其是高价值的大型目标。7月份,一种基于php语言的窃密家族Ducktail瞄准Facebook财务人员和管理员的商业账户,一方面,窃取个人账户和财务相关数据;另一方面,利用Facebook商业账户在平台上投放广告,最终由Facebook支付。据统计,投放的广告费用高达600,000美元,严重损害该企业的数据隐私和财产安全。类似攻击事件如YTStealer窃密家族,专门窃取全球最大的视频网站YouTube用户账号并在地下市场出售,粉丝量越多,发布视频越多的账号售价越高。

不难发现,随着窃密木马加速演化,窃密功能更加模块化、定制化,目标针对性也更明显,如针对特定行业使用定制工具、精心构造钓鱼邮件针对特殊目标等。在未来,窃密木马始终将是以持续性牟利为目的,以高价值、变现快为目标的更危险的网络威胁衍生品。

4.3 开发跨平台化,对抗程度加强

为扩大攻击范围,新兴窃密木马逐渐转向使用可跨平台的编程语言如Go、Rust等进行开发,以便适配到多种不同的操作系统如Windows、Linux和macOS中。一方面,跨平台的编程语言因其高开发效率和可移植性特点而受到恶意软件开发人员的广泛推崇,另一方面,这些编程语言编写的恶意软件可以在一定程度上躲避安全工具的检测,并可以给研究人员增加逆向分析的难度,无形中为攻击者实施下一步攻击留足了时间。

本年度,使用跨平台编程语言的窃密木马频频出现,2022年4月,Aurora首次在地下论坛发布,使用Go语言开发,背后的运营团伙宣称Aurora具有最先进的数据窃取能力并附带远程访问功能。同时,由于Aurora的检测规避能力较强,能够躲避大部分安全检测软件,因此在短时间内受到大量用户的追捧。6月,同样基于Go语言的新型窃密木马LOLI Stealer首次“亮相”,专门窃取用户密码、cookie、屏幕截图等敏感数据。更有甚者,7月,一个由Rust编写的新型窃密木马Luca Stealer的源码被其开发者发布到开源平台GitHub上,随着窃密木马源码被泄露,无疑会引起其他攻击者的关注并对此进行利用,不难预见,后续将会有更多的、更复杂的跨平台窃密木马出现。

图14 开源和免费版的LucaStealer 宣传页面

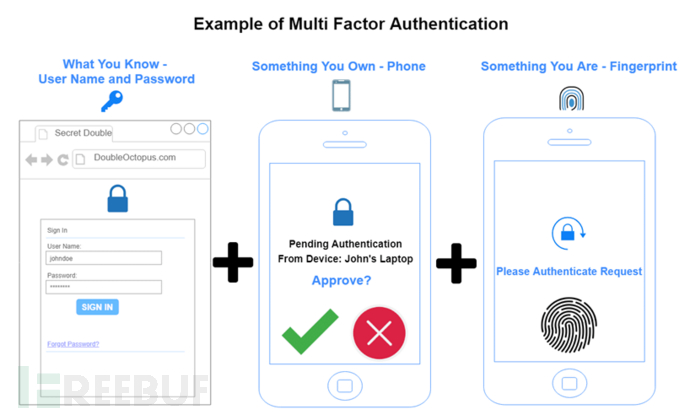

4.4 多因素身份认证攻击日渐加剧

近年来,由弱口令暴破、钓鱼邮件、撞库攻击等引发的入侵威胁日趋严重,各组织机构、大型企业为筑牢安全屏障,从传统的单一密码认证转向多因素身份认证(MFA,Multi-Factor Authentication)布局,将多种认证方式如静态口令、动态口令、生物特征等组合成一套完整的防御机制。

通过对访问权限增加多重保护,能够有效避免单一认证的薄弱不足,但也需要个人通过层层较为繁琐的认证步骤。这种情况下,攻击者开始针对MFA认证发起针对用户的疲劳性攻击。以登录系统举例,在启用MFA机制的情况下,登录时需要用户输入静态密码以及收到由系统下发的登录请求确认消息后才允许用户正常访问。攻击者通过其它方式突破第一重认证后,随即频繁发起登录确认请求消息流,然后通过电子邮件、消息平台或伪装成IT相关人员说服用户确认MFA请求,或利用用户对大量请求消息产生疲劳感而放松警惕点击确认后,成功入侵目标,这种攻击方式被称为MFA疲劳攻击。

图15 MFA身份认证确认案例(图源 Secret Double Octopus)

9月份,网约车巨头Uber大量数据遭窃密泄露,事件起因是攻击者利用MFA疲劳攻击,向一名Uber员工发送了一个多小时的请求确认消息,并伪装成IT技术人员说服该员工点击确认请求消息,在成功获取VPN账户凭证后下发Raccoon窃密木马窃取内网数据。无独有偶,Microsoft也遭受了类似手法的攻击,导致37GB源代码被泄露。

另外,窃密木马针对MFA的绕过攻击也正浮出水面,新兴窃密家族Rhadamanthys和Erbium中会窃取专门针对MFA的会话令牌,在日志中获取有效令牌,窃密攻击者可以在令牌有效期内绕过MFA机制,随意登录系统。

4.5 攻击“多维度”叠加,威胁进一步加深

窃密木马在持续性的演变升级中,除了窃取数据功能,还会捆绑夹带具备其它恶意功能的程序,甚至还会为攻击者留下后门,用于发起进一步攻击。早在2020年,就有安全研究人员发现AZORult窃密木马被用于下载Hermes勒索病毒,充当勒索病毒的下载器,攻击者则利用勒索病毒加密受害者主机数据文件以实施勒索攻击。这种从窃密到勒索的双重叠加攻击行为,是集窃密间接获利与勒索直接获利为一体的威胁行为代表,给受害者带来的也是成倍的打击。此外,2022年3月,一个名为“Haskers Gang”的恶意团伙大肆传播新型窃密木马ZingoStealer,该木马不仅数据窃取功能强大,在新版本中还附加XMRig加密货币的挖矿功能。

总体而言,这种将窃密、挖矿、勒索等威胁行为交织在一起的叠加攻击事件越来越多,威胁程度不断加深,给受害者带来的损失也更为严重。

5、总结

随着全球范围内数字化转型进程加速,网络数据资产日渐扩张,暴露的攻击面也更多,从而给了恶意软件更多的可趁之机。窃密木马作为恶意软件的一个分支,以其极高的隐蔽性、成熟的商业化模式以及巨大的数据价值等特点,不断寻求更复杂的技术手段、更具针对性的定制攻击,加速扩大攻击势力范围,已发展为危害网络数据资产的主要威胁之一。

面对日益严峻的网络空间安全威胁,以及网络攻击产业化、生态化的趋势,各组织机构、企业乃至个体,应需了解自身网络安全脆弱点,充分把握当前网络威胁格局,专注构建主动安全防御体系,在网络空间各方威胁势力并起的大潮中防患于未然。

完整报告下载链接:https://www.h3c.com/cn/d_202303/1802612_30003_0.htm